微信小程序反编译

一、准备材料

二、具体过程

1、打开re文件管理器

2、找到路径 /data/data/com.tencent.mm/MicroMsg//appbrand/pkg/

3、在这个目录下,会发现一些 xxxxxxx.wxapkg 类型的文件,这些就是微信小程序的包

4、解压脚本文件并进入

5、执行npm install安装依赖

6、装好依赖之后,就是最后一步了,反编译 .wxapkg 文件,将.wxapkg文件拷贝到脚本目录中,并执行如下命令:

1 | node wuWxapkg.js [-d] <files...> //files 就是你想要反编译的文件名 |

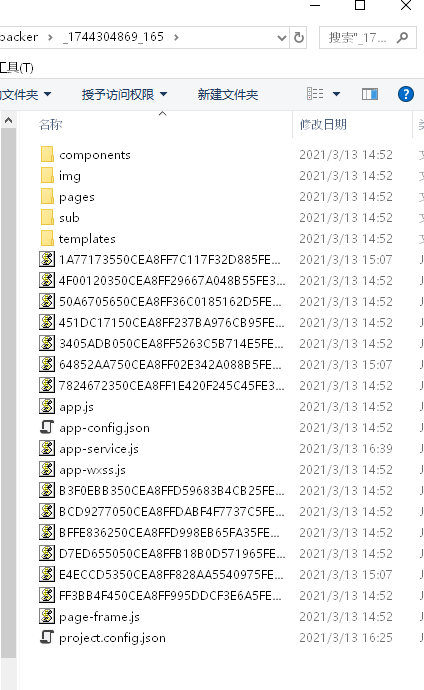

例如:我有一个需要反编译的文件 _1744304869_165.wxapkg 那么就输出命令,

1 | node .\wuWxapkg.js .\_1744304869_165.wxapkg |

7、如果反编译失败,可以尝试安装以下依赖

1

2

3

4

5

6

7

8

9npm install esprima

npm install css-tree

npm install cssbeautify

npm install vm2

npm install uglify-es

8、安装微信开发者工具即可运行小程序

写在后面的话

.apk 之类的文件反编译非常困难,而小程序竟可以如此轻松随意地被获取到源码,根源在于小程序的开发团队并没有对小程序的执行文件进行有效的保护,也就是加密,所以我们才能使用别人写好的脚本直接进行反编译,其过程类似于解压。

实际上,小程序只是很简单的将图片、js和json文件压在一起,而压制的过程就是Wxml -> Html、 Wxml -> JS、Wxss -> Css,转换后文件二进制格式跟后缀名为wx二进制格式完全一致。

上线的源代码能如此简单的被获取到,不得不说小程序的源码安全存在很大的隐患。